DDoS(Distributed Denial of Service) 공격은 계속 진화하고 규모와 복잡성이 증폭되고 있습니다. 많은 최근 연구에 따르면 DDoS 공격이 점점 더 빈번해지고 정교해지고 강력해지고 있습니다. 실제로 기록된 가장 큰 DDoS 공격은 크기가 1.4Tbps 이상에 이르렀으며 IoT 장치의 확산으로 인해 계속 증가하고 있습니다.

DNS 증폭 공격은 가장 위험한 유형의 DDoS 위협 중 하나입니다. 이러한 공격은 네트워크 프로토콜의 취약성을 이용하여 대상 웹 사이트 또는 서비스로 향하는 대량의 트래픽을 생성하여 해당 서버를 압도하고 합법적인 사용자가 사이트를 사용할 수 없도록 만듭니다.

DNS 증폭 공격이란 무엇입니까?

DNS 증폭 공격은 공격자가 개방형 DNS 확인자를 사용하여 대상 서버 또는 네트워크에 트래픽을 과부하시키는 DDoS 공격 유형입니다.

DNS 리졸버는 웹 브라우저 및 기타 애플리케이션에서 쿼리를 수신하는 서버입니다. 예를 들어 호스트 이름을 수신하고 해당 호스트 이름의 IP 주소를 추적할 수 있습니다. DNS 증폭 공격은 DNS 리졸버의 응답이 스푸핑된 IP 주소로 유도되는 반사 기반 볼륨 DDoS 공격입니다. 이러한 DNS 서버의 취약점은 처음에 작은 쿼리를 훨씬 더 큰 페이로드로 전환하여 트래픽을 "증폭"하고 피해자의 서버를 다운시키는 데 악용됩니다.

DNS 증폭 공격은 어떻게 작동합니까?

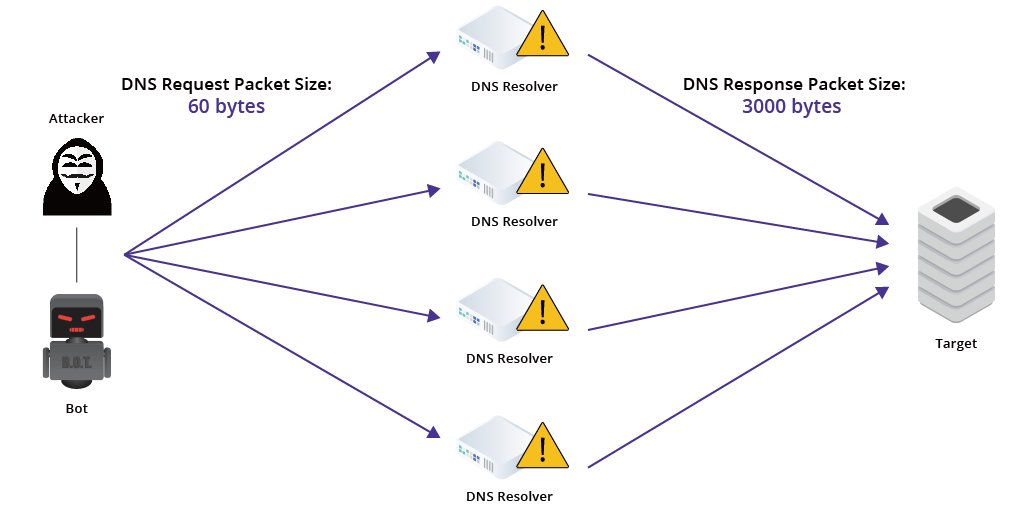

DNS 증폭 공격은 원래 패킷 요청에 비해 불균형한 응답을 보내는 서버에 의존합니다. 이러한 공격에서 가해자는 위조된 IP 주소가 포함된 가짜 DNS 쿼리를 개방형 DNS 확인자에게 보냅니다.

DNS 확인자는 DNS 응답으로 문제의 주소에 회신하도록 승격됩니다. 더 많은 가짜 쿼리가 주소로 전송되고 봇넷을 사용하여 추가로 증폭됨에 따라 DNS 리졸버도 동시에 응답을 시작합니다.

이것은 피해자의 네트워크가 많은 수의 DNS 응답으로 넘쳐나고 압도당한다는 것을 의미합니다. 이러한 공격의 증폭 요인은 공격자가 생성하는 트래픽에 대한 증폭된 트래픽의 비율을 나타냅니다.

DNS 증폭 공격은 얼마나 위험한가요?

대부분의 DDoS 공격과 마찬가지로 DNS 증폭 공격은 표적 웹사이트나 서비스로 향하는 대량의 트래픽을 생성할 수 있기 때문에 매우 위험할 수 있습니다. 이것은 서버를 압도하고 합법적인 사용자가 사이트를 사용할 수 없게 만듭니다. 이러한 공격의 증폭 요인은 상당할 수 있으며 일부 공격은 수백 기가바이트 또는 심지어 테라바이트의 트래픽을 생성할 수 있습니다.

이로 인해 대상 웹 사이트 또는 서비스에 심각한 중단이 발생하여 수익 손실 및 조직의 평판 손상이 발생할 수 있습니다. 또한 이러한 공격으로 생성된 대량의 트래픽은 네트워크 리소스를 소모하고 정체를 일으켜 동일한 네트워크에 있는 다른 서비스의 가용성과 성능에 영향을 줄 수 있습니다.

유명한 DNS 증폭 공격 이벤트

최근의 많은 유명 DNS 증폭 공격은 이러한 위협이 조직에 얼마나 위험한지 보여줍니다. 예를 들어 2013년에는 스팸하우스 공격 스팸 방지 조직인 Spamhaus를 표적으로 삼았으며 DNS와 NTP 증폭 공격을 결합하여 시작되었습니다. 이것은 당시 기록된 가장 큰 공격 중 하나였으며 300Gbps 이상의 최대 트래픽에 도달했습니다.

더 최근인 2020년에는 Google의 IP 주소 수천 개에 대한 증폭 공격이 6개월 동안 지속되었습니다. 이 공격은 여러 네트워크를 활용하여 DNS를 포함하여 180,000개의 노출된 서버로 패킷을 스푸핑한 다음 Google에 대규모 응답을 보냅니다. 이 공격은 2.5Tbps로 최고치로 2019년 Mirai 봇넷의 이전 기록인 623Gbps 공격보다 4배 더 컸습니다.

또한 봇넷과 손상된 IoT 장치를 사용하는 사이버 보안 및 콘텐츠 전송 네트워크 공급자를 대상으로 하는 대규모 공격이 있었습니다. 이러한 공격은 계속해서 1.2Tbps 이상으로 정점을 찍었습니다.

DNS 증폭 공격을 완화하는 방법은 무엇입니까?

증폭 DNS 증폭 공격에 대한 완화 조치에는 다양한 단계가 포함되어야 합니다. 가장 중요한 것 중 일부는 속도 제한 구현 및 개방형 네트워크 서비스 보안을 포함합니다. 속도 제한은 서버가 단일 IP 주소에서 수신할 수 있는 요청 수를 제한할 수 있는 반면 DNS, NTP 및 기타 서비스는 신뢰할 수 있는 소스의 요청만 수락하도록 보장할 수 있습니다.

또한 조직은 악성 트래픽이 대상 서버에 도달하기 전에 탐지하고 필터링하도록 설계된 방화벽 또는 특수 DDoS 완화 어플라이언스와 같은 DDoS 보호 솔루션을 배포할 수 있습니다. Application Shield 웹 애플리케이션 방화벽(WAF)을 통합한 씨디네트웍스의 클라우드 기반 웹 서비스 보호 솔루션입니다. 디도스 보호 및 CDN 가속. 사이트 스캐닝 활동, 웹 트로이 목마, 계정 탈취 시도, 크리덴셜 스터핑 시도 및 기타 웹 애플리케이션 공격을 포함한 다양한 위협과 악의적인 행위자로부터 웹 애플리케이션을 보호할 수 있습니다.

클라우드 기반 DDoS 보호 서비스는 대상 서버에 도달하기 전에 많은 양의 트래픽을 흡수하고 필터링할 수도 있습니다. 이렇게 하면 공격 중에 대상 서버가 과부하되어 사용할 수 없게 되는 것을 방지할 수 있습니다. 씨디네트웍스는 기업에게 다음을 제공합니다. Flood Shield, 다양한 유형의 DNS 증폭 공격을 방어하는 데 도움이 되는 포괄적인 클라우드 기반 DDoS 방어 서비스입니다. 실시간 보호를 제공할 뿐만 아니라 합법적인 사용자에게 가속 서비스를 동시에 제공하여 사용자 경험을 최적화합니다.

Flood Shield 또는 Application Shield를 사용하면 원본 사이트와 공용 네트워크 사이에 방화벽을 배포할 수 있습니다. 또한 다수의 악의적인 TCP/UDP 링크를 치료할 수 있는 충분한 노드와 대역폭 리소스가 있어 소스 사이트의 정상적인 작동을 보장합니다. 속도 제한, 포트 제한 및 위협 인텔리전스와 같은 기술도 Flood Shield 및 Application Shield의 일부이며 모든 종류의 DNS 증폭 공격을 실시간으로 완화하는 데 도움이 될 수 있습니다.