分散型サービス拒否 (DDoS) 攻撃は進化を続け、規模と複雑さが増しています。最近の多くの調査では、DDoS 攻撃がより頻繁に、巧妙かつ強力になっていることが示されています。実際、記録された最大の DDoS 攻撃は、サイズが 1.4 Tbps を超えており、IoT デバイスの急増により増加し続けています。

DNS 増幅攻撃は、最も危険な種類の DDoS 脅威の 1 つです。これらの攻撃は、ネットワーク プロトコルの脆弱性を利用して、標的の Web サイトまたはサービスに向けられた大量のトラフィックを生成し、そのサーバーを圧倒し、正当なユーザーがサイトを利用できないようにします。

DNS増幅攻撃とは何ですか?

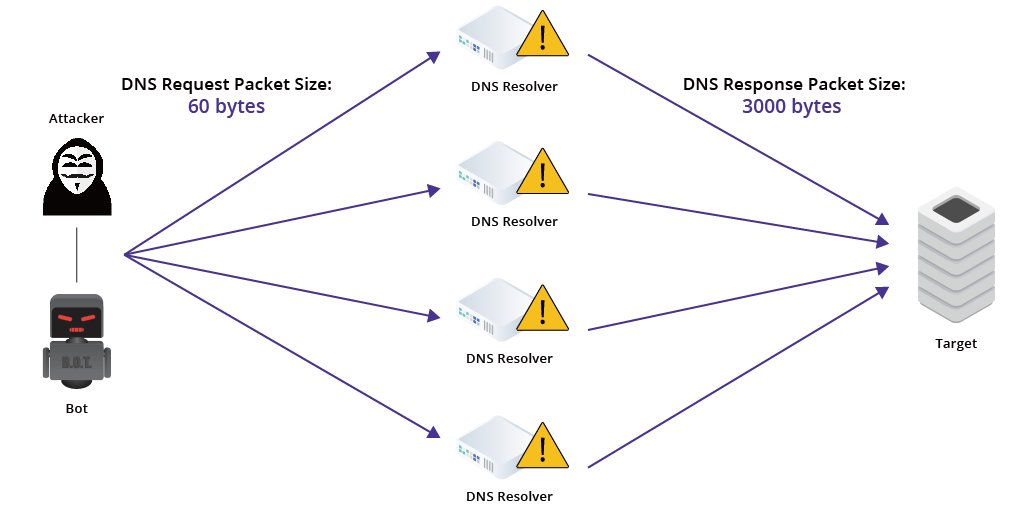

DNS 増幅攻撃は、攻撃者がオープン DNS リゾルバーを利用して、標的のサーバーまたはネットワークをトラフィックで過負荷にする DDoS 攻撃の一種です。

DNS リゾルバーは、Web ブラウザーやその他のアプリケーションからクエリを受信するサーバーです。たとえば、ホスト名を受け取り、そのホスト名の IP アドレスを追跡できます。 DNS 増幅攻撃は、リフレクション ベースのボリューム DDoS 攻撃であり、DNS リゾルバーからの応答がスプーフィングされた IP アドレスに引き出されます。このような DNS サーバーの脆弱性を悪用して、最初は小さなクエリをより大きなペイロードに変え、それによってトラフィックを「増幅」し、被害者のサーバーをダウンさせます。

DNS増幅攻撃はどのように機能しますか?

DNS 増幅攻撃は、サーバーに送信された元のパケット要求に不釣り合いな応答を送信するサーバーに依存しています。これらの攻撃では、加害者は偽の IP アドレスを使用して偽の DNS クエリをオープンな DNS リゾルバーに送信します。

DNS リゾルバーは、DNS 応答で問題のアドレスに返信するように昇格されます。このような偽のクエリがアドレスに送信されると、ボットネットを使用してさらに増幅され、DNS リゾルバーも同時に返信を開始します。

これは、被害者のネットワークが大量の DNS 応答であふれ、圧倒されることを意味します。これらの攻撃の増幅係数は、攻撃者が生成するトラフィックに対する増幅されたトラフィックの比率を指します。

DNS増幅攻撃はどれほど危険ですか?

ほとんどの DDoS 攻撃と同様に、DNS 増幅攻撃は、標的の Web サイトまたはサービスに向けられた大量のトラフィックを生成する可能性があるため、非常に危険な場合があります。これにより、サーバーが圧倒され、正当なユーザーがサイトを利用できなくなります。これらの攻撃の増幅率は非常に大きくなる可能性があり、一部の攻撃では数百ギガバイトまたは数テラバイトのトラフィックが生成される可能性があります。

これにより、対象の Web サイトまたはサービスが大幅に中断され、収益が失われ、組織の評判が損なわれる可能性があります。さらに、これらの攻撃によって生成される大量のトラフィックは、ネットワーク リソースを消費して輻輳を引き起こし、同じネットワーク上の他のサービスの可用性とパフォーマンスに影響を与える可能性があります。

有名な DNS 増幅攻撃イベント

最近注目を集めた多くの DNS 増幅攻撃は、そのような脅威が組織にとってどれほど危険であるかを示しています。たとえば、2013 年には、 スパムハウス攻撃 スパム対策組織 Spamhaus を標的とし、DNS と NTP 増幅攻撃の組み合わせを使用して開始されました。これは当時記録された最大の攻撃の 1 つであり、ピーク時のトラフィックは 300 Gbps を超えました。

最近では 2020 年に、数千の Google の IP アドレスに対する増幅攻撃が 6 か月間続きました。この攻撃では、複数のネットワークを利用して、DNS を含む 180,000 の公開されたサーバーにパケットを偽装し、大量の応答を Google に送信しました。 2.5Tbps の最高速度でピークに達したこの攻撃は、2019 年の Mirai ボットネットによる 623 Gbps の攻撃という以前の記録の 4 倍でした。

また、ボットネットや侵害された IoT デバイスを利用したサイバーセキュリティやコンテンツ配信ネットワーク プロバイダーを標的とした大規模な攻撃も行われています。これらの攻撃も、1.2 Tbps 以上でピークに達し続けました。

DNS 増幅攻撃を軽減する方法は?

増幅 DNS 増幅攻撃に対する緩和策には、さまざまな手順が必要です。最も重要なものには、レート制限の実装とオープン ネットワーク サービスの保護が含まれます。レート制限により、サーバーが単一の IP アドレスから受信できるリクエストの数を制限できます。また、DNS、NTP、およびその他のサービスを保護することで、信頼できるソースからのリクエストのみを確実に受け入れることができます。

さらに、組織はファイアウォールや特殊な DDoS 緩和アプライアンスなどの DDoS 保護ソリューションを展開できます。これらは、悪意のあるトラフィックが標的のサーバーに到達する前に検出して除外するように設計されています。 Application Shield

(マルチレイヤWAF) Web アプリケーション ファイアウォール (WAF) を統合する CDNetworks のクラウドベースの Web サービス保護ソリューションです。 DDOS防御 および CDN アクセラレーション。悪意のあるアクターから Web アプリケーションを保護し、サイト スキャン アクティビティ、Web トロイの木馬、アカウント乗っ取りの試み、クレデンシャル スタッフィングの試み、その他の Web アプリケーション攻撃などのさまざまな脅威から保護することができます。

クラウドベースの DDoS 保護サービスは、標的のサーバーに到達する前に大量のトラフィックを吸収して除外することもできます。これにより、攻撃中に標的のサーバーが過負荷になり使用できなくなることを防ぐことができます。 CDNetworks は企業に Flood Shield - DDoS対策は、さまざまな種類の DNS 増幅攻撃から防御するのに役立つ、包括的なクラウドベースの DDoS 防御サービスです。リアルタイムで保護を提供するだけでなく、正当なユーザーにアクセラレーション サービスを同時に提供して、ユーザー エクスペリエンスを最適化します。

Flood Shield または Application Shield を使用して、オリジン サイトとパブリック ネットワークの間にファイアウォールを展開できます。また、多数の悪意のある TCP/UDP リンクをクリーンアップするのに十分なノードと帯域幅リソースが存在するため、ソース サイトの正常な動作が保証されます。レート制限、ポート制限、脅威インテリジェンスなどの技術もフラッド シールドとアプリケーション シールドの一部であり、これらはあらゆる種類の DNS 増幅攻撃をリアルタイムで軽減するのに役立ちます。