过去一个月,不断有报道称 LockBit 勒索软件对各种实体发起攻击,从大型商业银行到航空巨头再到加拿大政府机构。这些攻击造成了业务中断、数据泄露等严重后果,引起广泛关注。因此,今天,我们将讨论 LockBit 勒索软件,并为您提供如何避免成为下一个受害者的快速指南。

深入研究 LockBit 勒索软件

LockBit 是全球最活跃的网络犯罪组织之一,主要针对拥有高价值数据或无法承受业务中断的企业和机构。它对受害者的数据进行加密并索要巨额赎金。受害者遍及众多行业,包括金融、制造、能源、政府、医疗保健、教育和运营商。

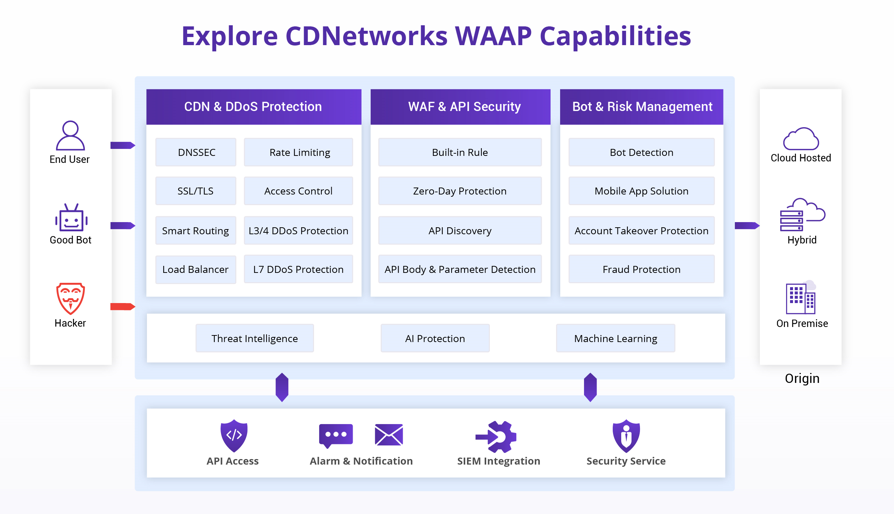

LockBit 勒索软件带来了广泛的威胁,最近发生的利用系统漏洞的事件尤其令人震惊。强烈建议尚未采取任何防护措施的组织立即利用 CDNetworks WAAP 解决方案。这将为您组织的 Web 应用程序和 API 保护提供全面的保护,并有助于防止潜在的损失。

探索 LockBit 勒索软件感染的机制

据CDNetworks安全专家团队监测,LockBit正在全网大规模利用多个公开的1day和Nday漏洞,进行勒索攻击。 被利用的漏洞包括NetScaler ADC和NetScaler Gateway中的敏感信息泄露漏洞(CVE-2023-4966),以及常用办公和OA软件中的漏洞。

攻击者利用漏洞获得WebShell权限后,可以直接运行勒索软件加密用户文件以索要赎金。该勒索软件在Linux和Windows系统上均有效,加密文件的扩展名为“.locked1”。

可疑的 Locked1 C2 地址为 80.92.205.181 和 172.245.16.125。

保护您的系统免受 LockBit 勒索软件侵害的指南

预防是针对 LockBit 勒索软件的最佳防御措施。此时,组织应尽快采取行动修复相关漏洞。此后,CDNetworks WAAP 解决方案是一个不错的选择,它可以使用智能后端监控来检测和阻止不需要的行为,从而为应用程序提供针对新威胁的保护。

如果检测到 0-Day 漏洞,CDNetworks WAAP 解决方案将“高效补丁”WAF规则同步下发至全平台,修复0day漏洞,从而开启“全网同步”防护体系,避免0day漏洞因处理不及时而演变为1day、Nday漏洞,最终遭受勒索病毒攻击。

CDNetworks WAAP解决方案可以有效防御利用 常见第三方组件中的漏洞(请参阅 CDNetworks 的 WAAP 报告 2022 中的相关趋势)。可以实时拦截命令注入、WebShell上传等高危攻击行为。这些行为是攻击者利用已知或未知漏洞尝试的,从而防止攻击者获得服务器权限的可能性。这从根本上消除了犯罪组织操作勒索软件并进行后续攻击的风险。

如果您感染了 LockBit 勒索软件,如何应对

如果您怀疑您的组织已被LockBit感染,请联系我们的安全专家团队协助您分析来源,并采取应急响应措施。

在当今的数字世界中,了解并防御 LockBit 勒索软件至关重要。但请记住,预防仍然是针对 LockBit 勒索软件的最佳防御措施。

请点击 这里 申请免费试用 CDNetworks 的 WAAP 解决方案,以应对下次勒索软件攻击,以免为时已晚。