分布式拒绝服务 (DDoS) 攻击在规模和复杂性方面不断发展和扩大。最近的许多研究表明,DDoS 攻击正变得越来越频繁、复杂和强大。事实上,记录在案的最大 DDoS 攻击的规模已超过 1.4 Tbps,并且由于物联网设备的激增,它们还在继续上升。

DNS 放大攻击是最危险的 DDoS 威胁类型之一。这些攻击利用网络协议中的漏洞生成大量指向目标网站或服务的流量,使其服务器不堪重负,并使合法用户无法访问该网站。

什么是 DNS 放大攻击?

DNS 放大攻击是一种 DDoS 攻击,攻击者利用开放的 DNS 解析器使目标服务器或网络的流量过载。

DNS 解析器是从 Web 浏览器和其他应用程序接收查询的服务器。例如,他们可以接收主机名并追踪该主机名的 IP 地址。 DNS 放大攻击是基于反射的容量 DDoS 攻击,其中从 DNS 解析器引出对欺骗性 IP 地址的响应。此类 DNS 服务器中的漏洞被利用来将最初的小查询变成更大的有效负载,从而“放大”流量并降低受害者的服务器。

DNS 放大攻击如何工作?

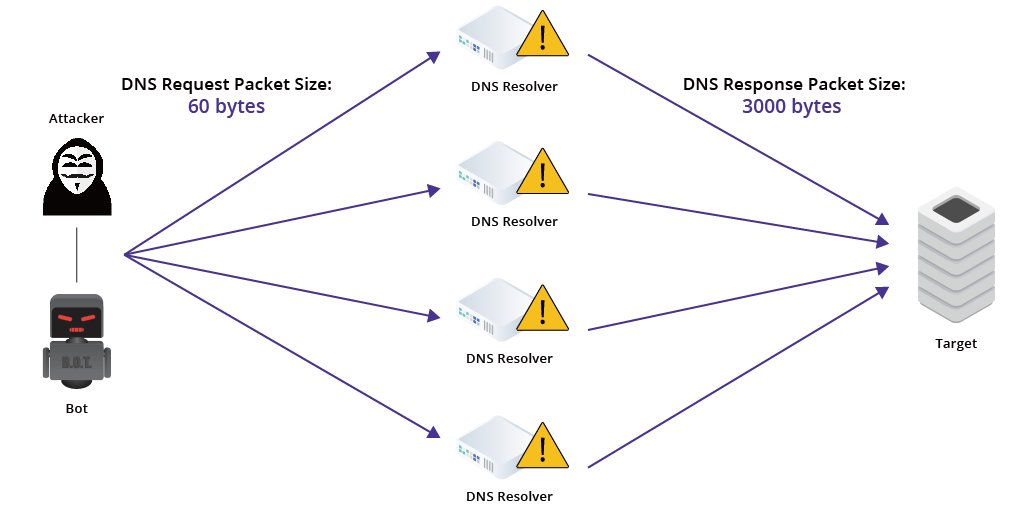

DNS 放大攻击依赖于服务器发送与发送给它的原始数据包请求不成比例的响应。在这些攻击中,犯罪者使用伪造的 IP 地址向开放的 DNS 解析器发送伪造的 DNS 查询。

DNS 解析器被提升为使用 DNS 响应回复有问题的地址。随着更多此类虚假查询被发送到该地址,并使用僵尸网络进行额外放大,DNS 解析器也开始同时回复。

这意味着受害者的网络会被大量 DNS 响应淹没并不堪重负。这些攻击中的放大系数是指放大后的流量与攻击者产生的流量之比。

DNS 放大攻击有多危险?

与大多数 DDoS 攻击一样,DNS 放大攻击可能非常危险,因为它们会产生大量指向目标网站或服务的流量。这会使它的服务器不堪重负,并使合法用户无法访问该站点。这些攻击的放大系数可能很大,有些攻击能够产生数百 GB 甚至 TB 的流量。

这可能会对目标网站或服务造成严重破坏,从而导致收入损失和组织声誉受损。此外,这些攻击产生的大量流量也会消耗网络资源并造成拥塞,从而影响同一网络上其他服务的可用性和性能。

著名的DNS放大攻击事件

最近许多备受瞩目的 DNS 放大攻击显示了此类威胁对组织的危险程度。以2013年为例, 垃圾邮件攻击 以反垃圾邮件组织 Spamhaus 为目标,并结合使用 DNS 和 NTP 放大攻击发起。这是当时记录的最大攻击之一,峰值流量超过 300 Gbps。

最近在 2020 年,对数千个 Google IP 地址的放大攻击持续了六个月。该攻击利用多个网络将数据包欺骗到 180,000 个暴露的服务器,包括 DNS,然后向 Google 发送大量响应。这次攻击的峰值达到 2.5Tbps,是 2019 年 Mirai 僵尸网络创下的 623Gbps 攻击记录的四倍。

还发生了针对网络安全和内容交付网络提供商的大规模攻击,这些攻击利用了僵尸网络和受损的物联网设备。这些攻击还继续以超过 1.2 Tbps 的速度达到峰值。

如何缓解 DNS 放大攻击?

针对放大 DNS 放大攻击的缓解措施必须涉及许多不同的步骤。一些最关键的包括实施速率限制和保护开放网络服务。速率限制可以限制服务器可以从单个 IP 地址接收的请求数量,同时保护 DNS、NTP 和其他服务可以确保它们只接受来自可信来源的请求。

此外,组织可以部署 DDoS 保护解决方案,例如防火墙或专门的 DDoS 缓解设备,这些解决方案旨在在恶意流量到达目标服务器之前检测并过滤掉它。 Application Shield(DDoS防护及Web应用防火墙) 是来自 CDNetworks 的基于云的 Web 服务保护解决方案,它集成了 Web 应用程序防火墙 (WAF), DDoS 保护 和CDN加速。它能够保护 Web 应用程序免受恶意行为者和各种威胁,包括站点扫描活动、Web 木马、帐户接管尝试、凭据填充尝试和其他 Web 应用程序攻击。

基于云的 DDoS 保护服务还可以在大量流量到达目标服务器之前将其吸收并过滤掉。这有助于确保目标服务器在攻击期间不会过载和不可用。 CDNetworks 为企业提供 Flood Shield(DDoS云清洗),一个全面的基于云的DDoS防护服务,帮助您抵御各种类型的DNS放大攻击。不仅实时防护,同时还为合法用户提供加速服务,优化用户体验。

借助Flood Shield或Application Shield,可以在您的源站和公网之间部署防火墙。也将有足够的节点和带宽资源来清理大量的恶意TCP/UDP链接,保证您的源站正常运行。速率限制、端口限制和威胁情报等技术也是 Flood Shield 和 Application Shield 的一部分,这些技术可以帮助实时缓解各种 DNS 放大攻击。